Au cours du mois de novembre 2025, Bitdefender a introduit de nouvelles fonctionnalités au sein de Bitdefender GravityZone, plateforme de cybersécurité unifiée offrant des capacités de prévention, protection, détection et réponse pour les organisations de toutes tailles. Ces nouveautés, conformes à notre stratégie de sécurité multicouche, visent à alléger la charge de travail des analystes, administrateurs et utilisateurs en simplifiant leurs opérations quotidiennes.

Nouveautés pour les analystes en sécurité

Dans un environnement de cybersécurité en constante évolution, les analystes en sécurité ont pour mission de détecter tout signe d'attaques potentiellement sophistiquées afin de rendre visible l'invisible. Cette section décrit les nouvelles fonctionnalités conçues pour améliorer les capacités des analystes, en leur offrant des outils perfectionnés pour la détection, l'investigation et la réponse aux menaces.

Security Data Lake

Les silos de données et les journaux existent souvent sous différents formats au sein de l’infrastructure informatique, ce qui rend difficile la détection des menaces avancées. Afin de fournir la visibilité unifiée et multiplateforme nécessaire à une détection efficace des menaces, nous introduisons le Security Data Lake.

Avec la dernière version, GravityZone Security Data Lake étend la plateforme unifiée Bitdefender en combinant les fonctionnalités de SIEM et de Data Lake (lac de données) au sein d'une seule solution cloud, regroupant visibilité, analyses et gestion. Il est disponible en tant que console autonome et peut être accessible directement depuis GravityZone, avec un cluster dédié par client afin d’assurer une isolation complète des données et des ressources réservées à votre organisation.

Le Security Data Lake est conçu pour collecter et normaliser les données d’événements provenant d’outils tiers, notamment les pare-feux, les endpoints, le cloud et les sources personnalisées, dans un schéma cohérent permettant la corrélation et l’analyse. Il est livré avec des packages prêts à l’emploi pour la détection d’événements, les définitions de surveillance, les règles de détection d’anomalies et les tableaux de bord, fournissant immédiatement des informations de sécurité exploitables. Vous pouvez également personnaliser le traitement des journaux à l’aide des Streams et Pipelines afin de créer des parseurs personnalisés et des règles d’enrichissement pour des sources de journaux spécifiques.

Le Security Data Lake offre une visibilité unifiée et multiplateforme pour la chasse proactive aux menaces, vous aidant à réduire votre temps moyen de détection (MTTD) et votre temps moyen de réponse (MTTR). Il comprend un moteur de corrélation permettant de relier des événements isolés pour en faire des récits de menace complets, ainsi qu’une recherche avancée avec des paramètres permettant d’exécuter et de partager des requêtes complexes.

Lorsqu’il est intégré à notre service Managed Detection and Response (MDR), le Data Lake offre aux analystes SOC du MDR l’accès à cette télémétrie tierce étendue, incluant une prise en charge initiale des pare-feu Palo Alto Networks, Check Point, Cisco ASA, Fortinet, Juniper, pfSense et SonicWall.

Ce contexte permet à l’équipe MDR d’exécuter des requêtes précises, de corréler les activités à travers toute l’infrastructure et d’identifier les menaces plus tôt dans la chaîne d’attaque, en réduisant le bruit grâce à une priorisation basée sur le risque.

Pour des informations détaillées sur la solution Security Data Lake, consultez l'article "Bring Every Signal Into Focus".

Action de blocage du capteur EDR

La fonctionnalité Endpoint Detection and Response (EDR) étend la visibilité des analystes de sécurité en collectant des données provenant de tous les endpoints. Le moteur de corrélation, associé à la détection d’anomalies, identifie les incidents ayant réussi à contourner les technologies de prévention et de protection, souvent issus d’appareils non gérés.

Avec cette nouvelle version, le capteur EDR dispose désormais d’actions de réponse. Une action de réponse est générée sur la base du moteur de corrélation, qui identifie les relations entre les événements et les consolide en incidents.

Imaginez trois événements : une extraction d’Active Directory réalisée avec l’outil système LOLBIN ntdsutil, un archivage de fichiers, et l’envoi de ces fichiers archivés sur le réseau via SMB. Grâce au moteur de corrélation, ces événements en apparence indépendants sont analysés pour identifier leurs relations et les regrouper en un incident unique pouvant être bloqué.

Vous pouvez activer l’action de réponse EDR dans le GravityZone Control Center, sous Politique > Configuration du capteur d'incident.

Vous pouvez choisir de prévenir l’exécution d’un processus ou de terminer le processus en cours sur les endpoints Windows. Toutes les actions sont visibles et traçables dans la grille des incidents et l’onglet Incident Response, ainsi que localement sur l’agent BEST.

Pour obtenir des informations complètes sur l'EDR, nous vous invitons à regarder nos Masterclass ici.

Action de suppression de fichier du capteur Office 365

Le capteur Bitdefender GravityZone Office 365 s’intègre directement à Microsoft 365, en utilisant les capteurs Mail et Audit pour ingérer des données sur le trafic des e-mails, le contenu et toutes les opérations des utilisateurs et administrateurs.Il identifie de manière proactive les activités suspectes, vous permettant de prendre immédiatement des mesures via la console GravityZone.

Avec la mise à jour actuelle, nous avons étendu l’action de réponse du capteur Office 365, en ajoutant la possibilité d’effectuer l’action Supprimer le fichier dans le panneau des détails de l’alerte et dans l’onglet Réponse de l’incident. Cette nouvelle action vous permet de supprimer directement les fichiers malveillants ou indésirables depuis OneDrive et SharePoint Online. Pour activer ce nouveau type d’action, modifiez votre application Microsoft Entra existante en ajoutant l’autorisation Files.ReadWrite.ALL.

Des informations détaillées sur la configuration du capteur Office 365 sont disponibles dans notre Centre d’assistance Bitdefender ici.

Améliorations du capteur AWS

Le capteur Bitdefender AWS surveille l’activité au sein de votre environnement cloud en établissant une base de comportement normal afin de détecter les compromissions potentielles de sécurité à n’importe quelle étape du cycle de vie d’une attaque. Il identifie de manière proactive les activités suspectes, vous permettant de déclencher immédiatement des actions de réponse via la console GravityZone.

Avec la version actuelle, le capteur AWS prend désormais en charge les environnements AWS Control Tower, en s’intégrant aux comptes Management et Log Archive afin d’améliorer la visibilité et la détection des menaces dans l’ensemble des comptes de l’organisation. Vous pouvez désactiver et supprimer les clés d’accès d’un compte IAM compromis uniquement dans le compte Management, depuis la console GravityZone, via le panneau des détails d’alerte et l’onglet Réponse de l’incident.

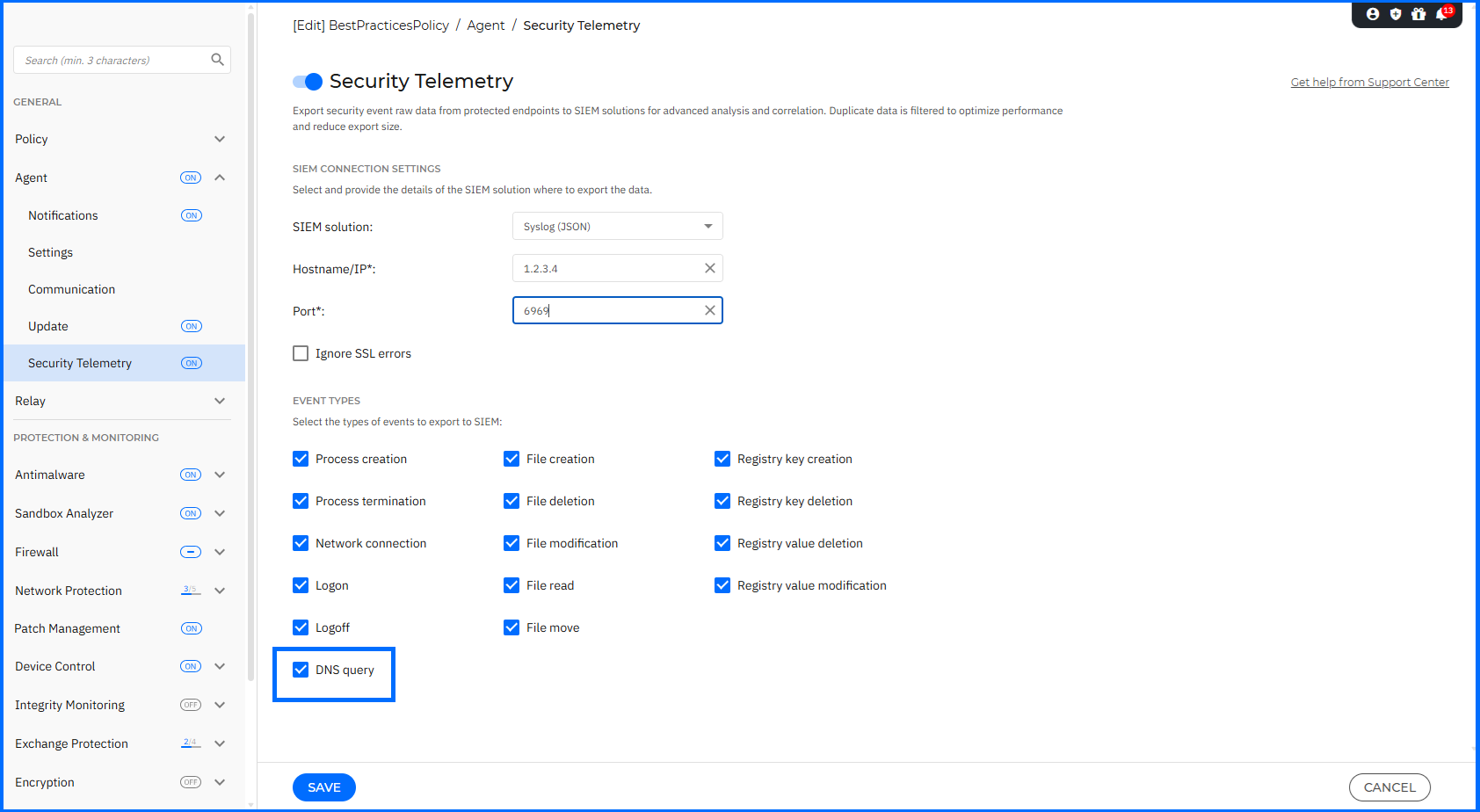

Améliorations de la télémétrie de sécurité

La télémétrie de sécurité correspond aux données brutes et détaillées d’événements collectées par les capteurs des endpoints, incluant l’activité des processus, les opérations sur les fichiers, les modifications du registre, les accès utilisateurs et les connexions réseau.

Avec cette version, le mécanisme de télémétrie de sécurité a été amélioré afin de prendre en charge la collecte des requêtes DNS. Ces données de télémétrie peuvent être envoyées vers un SIEM tiers ou une pipeline MDR. Cette fonctionnalité est prise en charge sur Windows et macOS. Cette télémétrie peut être corrélée avec d’autres événements afin de permettre une réponse aux incidents plus rapide et d’assurer la conformité avec des normes telles que NIST ou ISO 27001.

Nouvelles licences MDR

Les services Bitdefender Managed Detection and Response (MDR) offrent une surveillance continue des menaces 24 h/24 et 7 j/7, ainsi qu’une réponse aux incidents menée par des experts, agissant en pratique comme votre département de sécurité externalisé. Le service MDR renforce considérablement vos capacités de sécurité existantes en vous apportant une expertise spécialisée, une couverture en continu et un accès à une veille avancée sur les menaces.

Avec la dernière version, deux nouvelles licences MDR annuelles sont désormais disponibles :

- Bitdefender MXDR : inclut toutes les fonctionnalités de la licence Bitdefender MDR, avec des capacités supplémentaires fournies par les capteurs Bitdefender XDR : Productivité, Identité et Réseau. La garantie de violation de cybersécurité MDR est disponible en option.

- Bitdefender MXDR Plus : inclut toutes les fonctionnalités de la licence Bitdefender MDR Plus, avec des capacités fournies par les capteurs Bitdefender XDR : Productivité, Identité et Réseau. La garantie de violation de cybersécurité MDR Plus est disponible en option.

Les deux licences peuvent être attribuées aux clients lors de la création ou de la mise à jour d’une entreprise. Lorsque Bitdefender MXDR ou Bitdefender MXDR Plus est supprimé d’un client, l’extension de garantie (le cas échéant) sera également supprimée automatiquement.

Pour obtenir des informations complètes sur le MDR, nous vous invitons à regarder nos Masterclass ici.

Améliorations des API

Les API du Centre de contrôle Bitdefender permettent aux développeurs d'automatiser les flux de travail professionnels. Ces API sont exposées via le protocole JSON-RPC 2.0. Vous trouverez des exemples d'utilisation et de la documentation dans notre Centre d'assistance, situé ici.

Avec cette version, l’API a été améliorée avec les mises à jour suivantes :

- Les paramètres incidentsSensor.general.incidentsSensor.preExecution et incidentsSensor.general.incidentsSensor.postExecution sont désormais disponibles pour la méthode setPolicyModulesState. Ces paramètres permettent d’activer ou de désactiver les paramètres disponibles dans la section "EDR Response actions policy".

- L’attribut contentControl dans l’objet settings retourné par la méthode getPolicyDetails inclut désormais des informations sur la configuration des pages personnalisées (Custom Pages) de la stratégie.

Suite aux améliorations du capteur Office 365, nous avons mis à jour l’API Incidents afin de prendre en charge les actions de suppression de fichiers :

- L’attribut type retourné par la méthode getResponseActionStatus renvoie désormais une nouvelle valeur : 10 – suppression d’un fichier Office 365.

- Le paramètre actionType utilisé dans la méthode createResponseAction dispose maintenant d’une nouvelle valeur possible : 10 – suppression d’un fichier Office 365.

Pour obtenir des informations complètes sur l'automatisation des flux de travail avec l'API Control Center, nous vous invitons à regarder nos Masterclass ici.

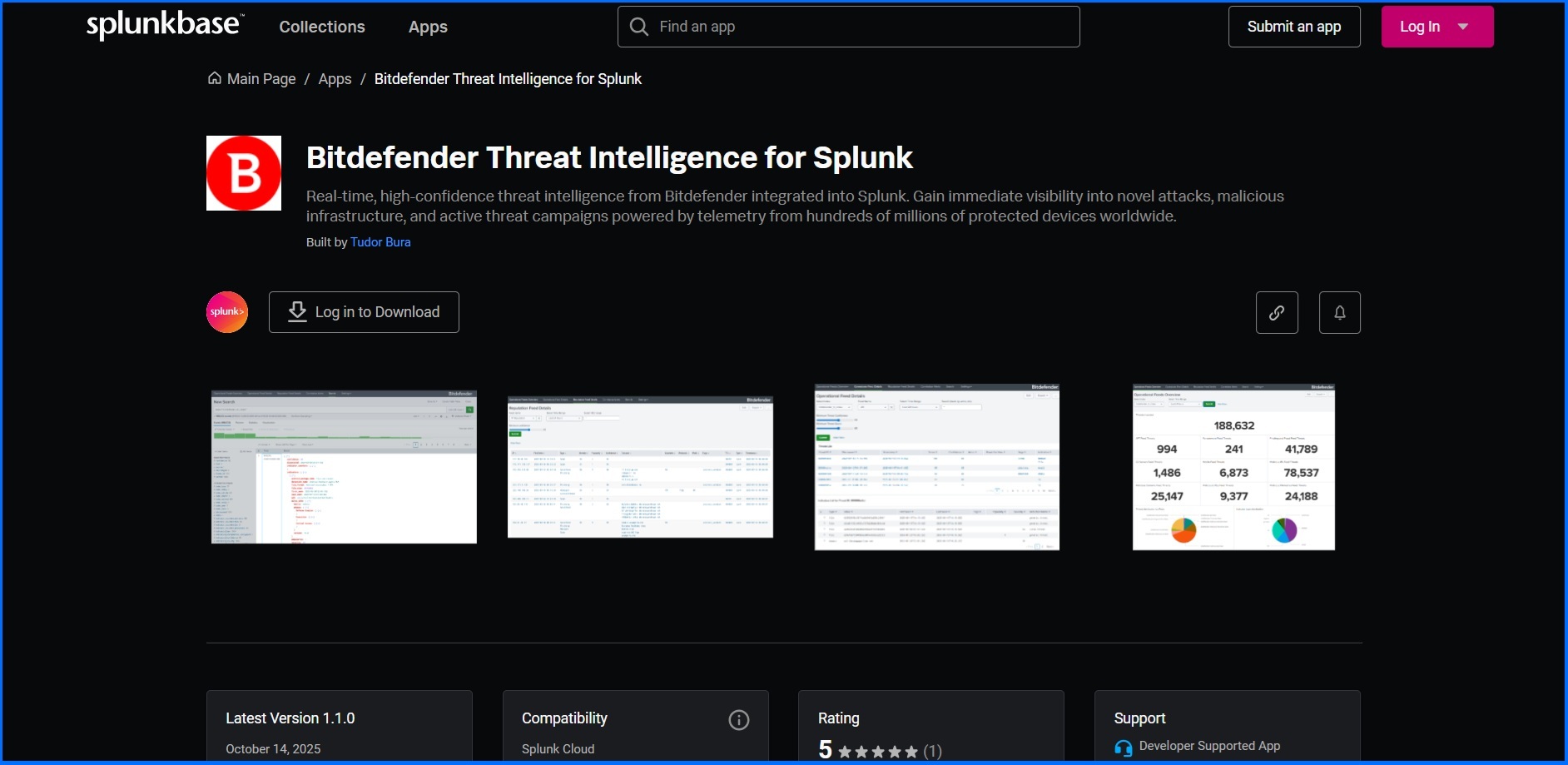

Bitdefender Threat Intelligence pour Splunk

Bitdefender Threat Intelligence traite en temps réel d’énormes volumes d’indicateurs de compromission (IoC) provenant de multiples sources, y compris des systèmes actifs au sein de notre Bitdefender Global Protective Network (GPN). Ce réseau protège des centaines de millions de systèmes, d’appareils grand public, ainsi que la technologie des partenaires sous licence de l’écosystème OEM, et traite chaque jour plus de 50 milliards de requêtes liées aux menaces provenant de ces systèmes.

La dernière mise à jour introduit Bitdefender Threat Intelligence for Splunk v1.1.0, qui offre une intégration transparente avec votre environnement Splunk, renforçant ainsi vos capacités existantes de gestion des informations et des événements de sécurité (SIEM).

La solution inclut :

- L’ingestion en temps réel d’IoC (domaines, adresses IP, URL, hachages de fichiers, CVE)

- L’attribution des acteurs et familles de malwares corrélée aux IoC

- Un score de confiance et de gravité pour la priorisation des menaces

Des tableaux de bord prédéfinis, tels que Operational Feeds Overview, Operational Feed Details, Reputation Feed Details et Correlation Alerts, fournissent un contexte immédiat sur les menaces actives. De plus, l’intégration avec Splunk Enterprise Security vous permet de créer des recherches et des alertes de corrélation personnalisées, facilitant ainsi une réponse plus rapide aux incidents.

Nouveautés pour les administrateurs

Les administrateurs devant constamment jongler entre de nombreuses tâches et responsabilités, les outils conçus pour faciliter leur travail quotidien sont très appréciés. Cette section décrit les nouvelles fonctionnalités conçues pour faciliter la gestion des fonctionnalités chargées de la prévention, de la protection et de la détection dans une architecture de sécurité à plusieurs niveaux.

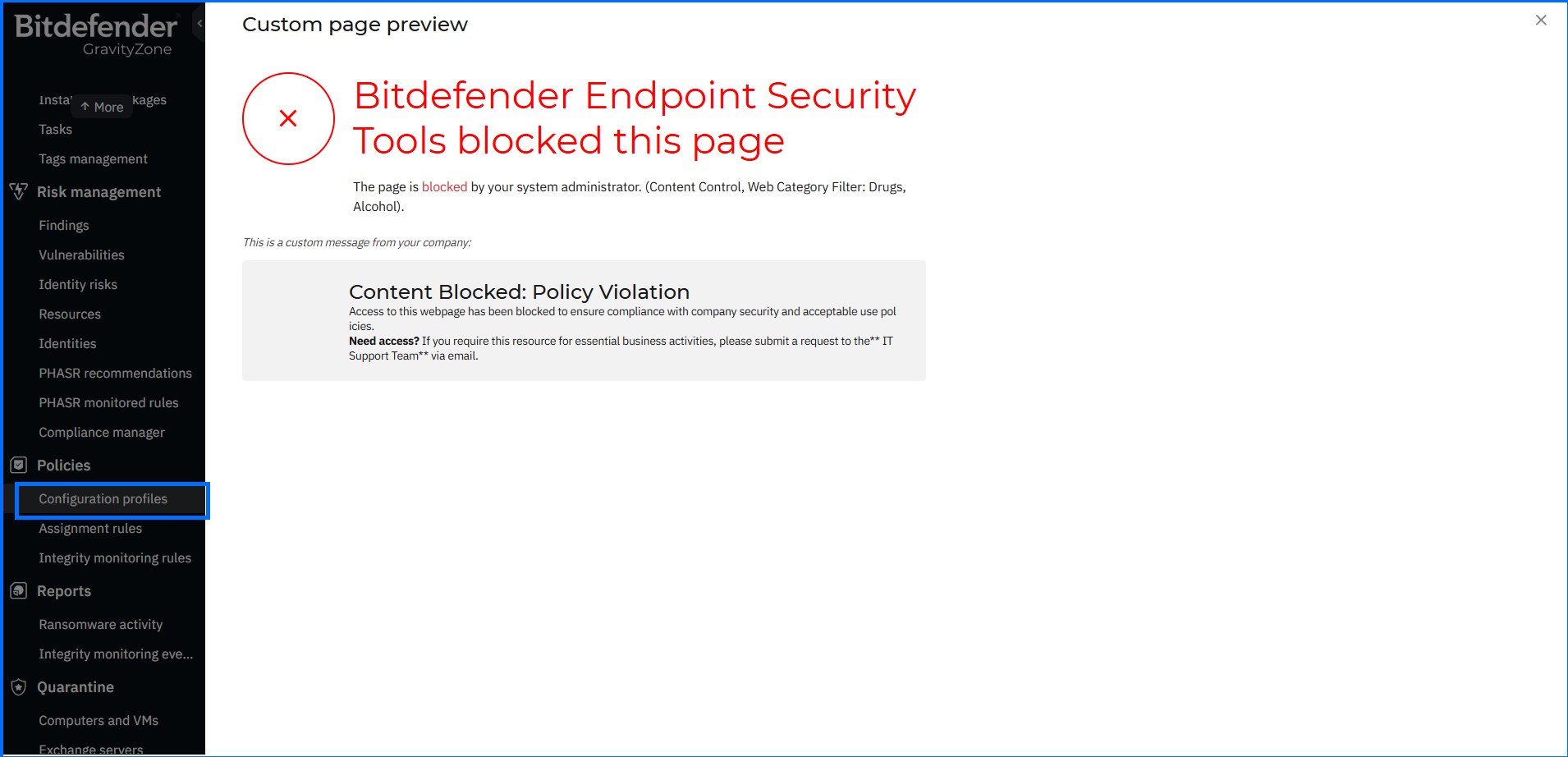

Pages personnalisées pour les messages de blocage et d’avertissement

La fonction Filtrage de contenu Web de GravityZone vous permet de contrôler les sites web que vos utilisateurs sont autorisés ou non à visiter, en analysant à la fois le trafic HTTP et HTTPS (après activation de Intercept Encrypted Traffic).

Avec la dernière version, vous pouvez configurer votre propre page de blocage qui s’affiche lorsqu’un utilisateur final tente d’accéder à un contenu web bloqué, ainsi qu’un message d’avertissement dans l’agent BEST.

Commencez la configuration en ajoutant votre page personnalisée dans la section Politiques de configuration du menu principal, sous l’onglet Pages personnalisées WAC. Vous pouvez ajouter votre propre logo et modifier le message de blocage affiché dans le navigateur web, ainsi que les informations d’avertissement visibles sur l’agent BEST. Tous les liens inclus dans la page de blocage ne sont pas cliquables pour les utilisateurs. La page personnalisée peut être assignée à une politique dans la section Protection réseau > Page personnalisée.

Toutes les modifications effectuées dans la configuration peuvent être consultées dans Activité utilisateur sous l’action Pages de contrôle du contenu d'accès Web.

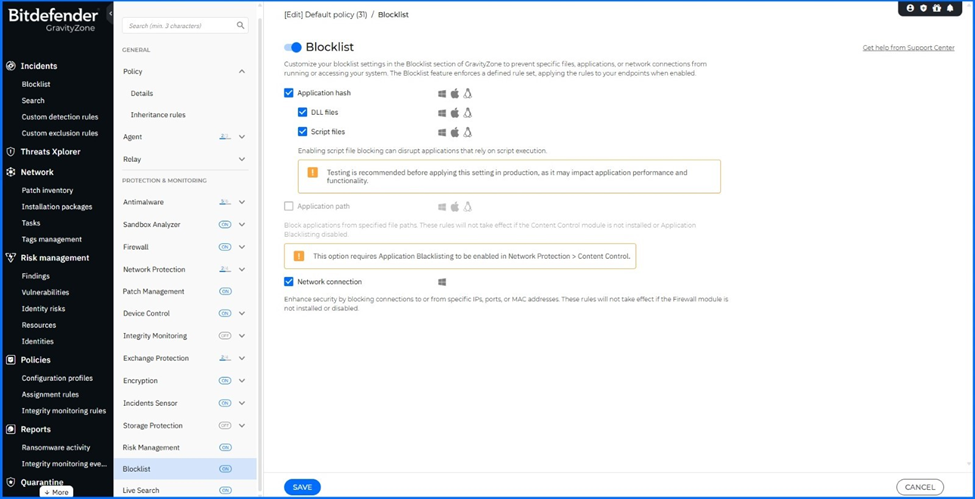

Améliorations de la Blocklist (liste noire)

La fonctionnalité de liste noire vous permet de créer un ensemble de règles pour empêcher certains fichiers, applications ou connexions réseau de s'exécuter ou d'atteindre vos systèmes.

Le module de Pare-feu n’a plus besoin d’être explicitement activé dans la politique. Lors de l’utilisation de la seule liste noire, le pare-feu fonctionne désormais en mode allégé, prenant en charge cette fonctionnalité sans remplacer ni interférer avec le comportement complet du pare-feu.

Avec la version actuelle, la liste noire est automatiquement activée en tant que service prérequis pour tous les endpoints gérés par MDR, remplaçant tout paramètre défini dans la politique. Les options DLL et Script restent configurables pour les administrateurs locaux.

Résumé

La plateforme Bitdefender GravityZone est une solution unique qui répond à tous les besoins de votre organisation en matière de sécurité. À mesure que le paysage numérique évolue, Bitdefender reste proactif en fournissant des capacités de prévention, de protection, de détection et de réponse afin d'assurer la sécurité continue des organisations de toutes tailles à travers le monde.

Pour en savoir plus sur la plateforme Bitdefender GravityZone, contactez-nous directement, ou un partenaire Bitdefender. Vous pouvez également commencer un essai gratuit en demandant une démonstration ici.